近年、企業における情報セキュリティの重要性が増す中、仮想化技術は不可欠な要素となっています。しかし、仮想化環境特有の脆弱性も存在し、適切なセキュリティ対策が求められます。本稿では、仮想化ベースのセキュリティについて、その概念、メリット、リスク、そして効果的な対策を解説します。仮想化環境におけるセキュリティ課題を理解し、堅牢なシステム構築に役立つ情報を提供することで、安全なデジタル社会の実現に貢献することを目指します。具体的な事例や最新技術動向にも触れながら、分かりやすく解説していきます。

仮想化ベースのセキュリティ:堅牢なシステム構築のための必須事項

仮想化環境におけるセキュリティリスク

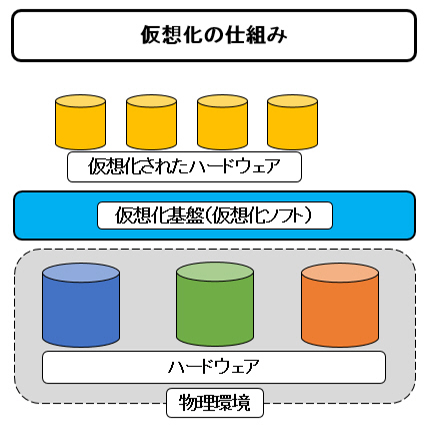

仮想化環境は、物理サーバーと比較して、セキュリティリスクが複雑化します。複数の仮想マシン(VM)が単一の物理ホスト上で動作するため、一つのVMのセキュリティ侵害が他のVMやホストOSに影響を及ぼす可能性があります。ハイパーバイザーの脆弱性も無視できません。ハイパーバイザー自体にセキュリティホールがあれば、全てのVMが危険にさらされます。さらに、ネットワークセグメンテーションが適切に行われていない場合、VM間の通信が不正にアクセスされるリスクも高まります。そのため、仮想化環境におけるセキュリティ対策は、物理環境とは異なる視点と対策が必要です。

ハイパーバイザーセキュリティの重要性

ハイパーバイザーは仮想化環境の基盤となるソフトウェアであり、そのセキュリティは全体のセキュリティレベルを大きく左右します。最新のハイパーバイザーは、セキュリティ機能を強化しており、セキュアブート、メモリ保護、仮想化ベースのセキュリティ(VBS)などの機能を提供しています。これらの機能を有効化することで、ハイパーバイザーに対する攻撃を防御し、VMのセキュリティを強化することができます。定期的なハイパーバイザーのアップデートを行い、脆弱性を修正することも不可欠です。

仮想マシン(VM)レベルのセキュリティ対策

個々の仮想マシン(VM)についても、堅牢なセキュリティ対策が必要です。OSの最新化、セキュリティパッチの適用、ファイアウォールの設定、アンチウイルスソフトウェアの導入などは、基本的な対策です。さらに、ロールベースアクセス制御(RBAC)や最小権限の原則を適用することで、不正アクセスや権限の昇格を防ぐことができます。また、VMのバックアップと復元の計画も重要であり、ランサムウェア攻撃などの被害を最小限に抑えることができます。

ネットワークセキュリティの強化

ネットワークセキュリティは、仮想化環境においても非常に重要です。適切なネットワークセグメンテーションにより、VMを論理的に分離し、攻撃の拡大を防ぎます。ファイアウォールを使用して、VM間の通信を制御し、不正なアクセスを遮断します。侵入検知・侵入防止システム(IDS/IPS)を導入することで、ネットワーク上の不正な活動を監視し、攻撃を検知・阻止することができます。さらに、VPNなどの技術を利用して、外部からのアクセスを安全に管理する必要があります。

仮想化環境におけるセキュリティ監査

セキュリティ監査は、仮想化環境のセキュリティレベルを維持するために不可欠です。定期的なセキュリティ監査を実施することで、セキュリティ設定の不備や脆弱性を発見し、改善することができます。監査ログを適切に管理し、セキュリティインシデントが発生した場合に迅速に対応するために、インシデントレスポンス計画を策定しておく必要があります。また、コンプライアンス要件を満たすための監査も必要となる場合があります。

| 対策 | 詳細 |

|---|---|

| ハイパーバイザーセキュリティ | 最新のハイパーバイザーを使用し、定期的なアップデートを実施する。セキュアブート、メモリ保護などを有効化する。 |

| VMレベルのセキュリティ | OSの最新化、セキュリティパッチ適用、ファイアウォール設定、アンチウイルス導入、RBAC、最小権限の原則。 |

| ネットワークセキュリティ | ネットワークセグメンテーション、ファイアウォール、IDS/IPS、VPN。 |

| セキュリティ監査 | 定期的なセキュリティ監査、ログ管理、インシデントレスポンス計画、コンプライアンス対応。 |

| バックアップと復元 | 定期的なバックアップと、迅速な復元手順の確立。 |

仮想化ベースのセキュリティを無効化するには?

仮想化ベースのセキュリティ無効化

仮想化ベースのセキュリティを無効化するには、いくつかの方法がありますが、その方法は使用する仮想化技術やハイパーバイザーによって大きく異なります。一般的に、無効化はシステムのセキュリティを著しく低下させるため、非常に危険な行為であり、推奨されません。 無効化を行う前に、そのリスクを十分に理解し、代替手段を検討することが重要です。多くの場合、仮想化ベースのセキュリティ機能は、オペレーティングシステムの設定やBIOS/UEFIの設定で制御されます。具体的な手順は、使用しているハイパーバイザー(VMware、Hyper-V、Xenなど)や仮想マシンモニタ(KVMなど)、そしてホストOSによって異なります。マニュアルを参照するか、ベンダーに問い合わせる必要があります。 また、無効化することで、セキュリティ上の脆弱性が増大し、マルウェアや不正アクセスに対するリスクが高まることを理解しておく必要があります。

仮想化ベースのセキュリティ機能の種類

仮想化ベースのセキュリティは、様々な機能を含んでいます。具体的には、以下の機能が無効化の対象となる可能性があります。

- 仮想化されたセキュアブート(Secure Boot): これは、OSの起動時に不正なコードの読み込みを防ぐための機能です。これを無効化すると、マルウェアによる不正な起動が容易になります。

- 仮想化されたTPM (Trusted Platform Module): これは、ハードウェアベースのセキュリティチップで、暗号化キーの保護などに使用されます。これを無効化すると、重要なデータが盗まれるリスクが高まります。

- メモリ保護機能(例えば、IOMMU): これは、メモリへの不正アクセスを防ぐための機能です。これを無効化すると、メモリ破壊攻撃を受けやすくなります。

ハイパーバイザーによる設定変更

多くの場合、仮想化ベースのセキュリティ機能はハイパーバイザーの設定画面から制御できます。それぞれのハイパーバイザーは、独自のGUIやコマンドラインインターフェースを持っており、設定方法は異なります。VMware vSphere、Microsoft Hyper-V、Oracle VirtualBox、Xenなど、利用しているハイパーバイザーの公式ドキュメントを参照して、セキュリティ機能の設定項目を探してください。間違った設定を行うとシステム全体に影響が及ぶ可能性があるため、細心の注意が必要です。

- BIOS/UEFIの設定確認: 一部のセキュリティ機能はBIOS/UEFIの設定で制御されている場合があります。BIOS/UEFIの設定画面で、仮想化関連の設定を確認し、セキュリティ機能を無効化する項目を探しましょう。

- ハイパーバイザーの管理ツール: ハイパーバイザーの管理ツールを使用することで、仮想マシンのセキュリティ設定を変更できる場合があります。各ハイパーバイザーの管理ツールマニュアルを参照してください。

- コマンドラインインターフェース: 一部のハイパーバイザーでは、コマンドラインインターフェースを使用してセキュリティ機能を無効化できる場合があります。コマンドの使用には十分な知識と経験が必要です。

BIOS/UEFIでの設定変更

BIOS/UEFIの設定は、システムに大きな影響を与えるため、慎重に操作する必要があります。間違った設定を行うと、システムが起動しなくなる可能性があります。BIOS/UEFIの設定画面に入る方法は、コンピュータのメーカーによって異なります。通常、コンピュータの起動時に特定のキーを押すことでアクセスできます (例:Delete、F2、F10、F12など)。BIOS/UEFIの設定画面で仮想化関連の設定を探し、セキュリティ機能を無効化するオプションがあれば、それを無効化します。設定変更後は、必ず変更内容を保存して再起動してください。

- 仮想化技術の有効/無効化: 仮想化技術自体を無効化することで、仮想化ベースのセキュリティ機能も無効になる可能性があります。

- セキュアブートの無効化: セキュアブートを無効化すると、OSの起動時のセキュリティチェックがスキップされます。

- TPMの無効化: TPMを無効化すると、ハードウェアレベルでのセキュリティ機能が失われます。

オペレーティングシステムの設定変更

オペレーティングシステムの設定でも、仮想化ベースのセキュリティに関連する機能を無効化できる場合があります。ただし、OSの設定変更は、システムの安定性やセキュリティに影響を与える可能性があるため、十分に注意が必要です。変更を行う前に、必ずバックアップを作成し、変更内容を記録しておきましょう。また、変更後に問題が発生した場合に備えて、元の設定に戻せるようにしておきましょう。

- WindowsのHyper-Vの設定: Windowsの場合は、Hyper-Vマネージャーで仮想マシンのセキュリティ設定を変更できる場合があります。

- LinuxのKVMの設定: Linuxの場合は、KVM関連の設定ファイルを変更することで、セキュリティ機能を無効化できる場合があります。

- セキュリティソフトウェアの設定: セキュリティソフトウェアの設定で、仮想化ベースのセキュリティ機能を制御できる場合があります。

リスクと責任

仮想化ベースのセキュリティを無効化することは、システムのセキュリティを著しく低下させ、マルウェアや不正アクセスに対する脆弱性を増大させます。 この行為によって発生するいかなる損害についても、自己責任となります。無効化は、本当に必要な場合にのみ、十分な知識と理解を持って行ってください。 代替手段として、セキュリティ機能を最小限に留める、または他のセキュリティ対策を強化することを検討しましょう。

- データ損失のリスク: セキュリティ機能を無効化すると、重要なデータが盗まれたり、損失したりするリスクが高まります。

- システム障害のリスク: 不適切な設定変更によって、システムが不安定になったり、起動しなくなったりする可能性があります。

- セキュリティ侵害のリスク: マルウェアや不正アクセスによって、システムが侵害されるリスクが高まります。

仮想化セキュリティとは何ですか?

仮想化セキュリティとは

仮想化セキュリティとは、仮想化環境におけるセキュリティ対策全般を指します。物理的なサーバーではなく、仮想マシン(VM)やコンテナといった仮想環境上で動作するアプリケーションやデータを保護するための技術や手法を包含します。 従来の物理サーバーとは異なり、複数のVMが一つの物理サーバー上で動作するため、リソースの共有や分離、そしてそれらに伴うセキュリティ上のリスク管理が非常に重要になります。 そのため、仮想化セキュリティは、単なる物理サーバーへのセキュリティ対策とは異なるアプローチが必要となります。具体的には、仮想化基盤自体、仮想マシン間の分離、ネットワークセキュリティ、アクセス制御、データセキュリティなど、多岐にわたる対策を統合的に行う必要があります。

仮想化環境における主なセキュリティリスク

仮想化環境は、その柔軟性と効率性から多くのメリットをもたらしますが、同時に特有のセキュリティリスクも伴います。物理サーバーよりも複雑なアーキテクチャを持つため、管理の複雑化やセキュリティホールの発見・対応の遅れといったリスクがあります。また、複数のVMが同じ物理ハードウェアを共有するため、VM間の干渉やハイパーバイザーへの攻撃といったリスクも存在します。これらのリスクを軽減するために、適切なセキュリティ対策が不可欠です。

- ハイパーバイザーへの攻撃:ハイパーバイザーは仮想環境の中核であり、これが攻撃されると全てのVMが危険にさらされます。

- VM間の干渉:適切な分離がされていない場合、あるVMからの攻撃で他のVMが影響を受ける可能性があります。

- データ漏洩リスク:仮想環境におけるデータの管理・保護は、物理環境と同様、あるいはそれ以上に重要です。

仮想化セキュリティ対策:ハイパーバイザーのセキュリティ

ハイパーバイザーは仮想化環境の基盤となるため、そのセキュリティは極めて重要です。最新のファームウェアへのアップデート、セキュリティパッチの適用、アクセス制御による不正アクセス防止などが不可欠です。 また、ハイパーバイザーの監視とログ管理も重要であり、異常な動作を早期に検知することで、潜在的な脅威への迅速な対応が可能になります。

- 定期的なアップデート:脆弱性対策として、最新のファームウェアとセキュリティパッチを適用する必要があります。

- アクセス制御の厳格化:ハイパーバイザーへのアクセス権限を最小限に制限する必要があります。

- セキュリティ監査:定期的なセキュリティ監査を実施し、脆弱性を発見・修正する必要があります。

仮想化セキュリティ対策:仮想マシンのセキュリティ

個々の仮想マシンのセキュリティも重要です。ファイアウォールや侵入検知・防止システム(IDS/IPS)の導入、アンチウイルスソフトウェアのインストール、オペレーティングシステムとアプリケーションの定期的なアップデートが必須です。 さらに、各VMのリソース制限を設定することで、一つのVMの障害が他のVMに影響を与えないようにする対策も有効です。

- OSとアプリケーションのアップデート:脆弱性を突いた攻撃を防ぐために、最新のアップデートを適用する必要があります。

- セキュリティソフトの導入:ウイルスやマルウェアからVMを保護するために、アンチウイルスソフトウェアなどを導入する必要があります。

- リソース制限の設定:VMのリソース利用量に制限をかけることで、資源枯渇攻撃などを防ぐことができます。

仮想化セキュリティ対策:ネットワークセキュリティ

仮想化環境におけるネットワークセキュリティは、仮想ネットワーク(VLAN)を用いたセグメンテーション、ファイアウォールによるアクセス制御、侵入検知・防止システム(IDS/IPS)の導入など、多層的なアプローチが求められます。 仮想プライベートネットワーク(VPN)を用いた安全な接続も重要であり、外部からの不正アクセスを防ぐための対策が必要です。 特に、マイクロセグメンテーションは、ネットワークを細かく分割することで、攻撃の影響範囲を最小限に抑える効果があります。

- VLANによるセグメンテーション:ネットワークを論理的に分割し、異なるVM間の通信を制限します。

- ファイアウォール:不正なネットワークアクセスをブロックします。

- VPN:安全なリモートアクセスを実現します。

仮想化セキュリティ対策:データセキュリティ

仮想化環境におけるデータセキュリティ対策は、データの暗号化、アクセス制御、バックアップと災害復旧計画の策定など、多岐に渡ります。データ損失やデータ漏洩を防ぐためには、これらの対策を統合的に実施する必要があります。 特に、仮想マシンのバックアップは、データ消失リスク軽減に不可欠です。また、暗号化技術を用いてデータを保護することも重要です。

- データ暗号化:データへの不正アクセスを防ぐために、データを暗号化します。

- アクセス制御:データへのアクセス権限を適切に管理します。

- バックアップと災害復旧計画:データ損失に備え、バックアップと復旧計画を策定します。

Windows 11の仮想化ベースセキュリティとは?

Windows 11の仮想化ベースセキュリティ

Windows 11の仮想化ベースセキュリティ(VBS: Virtualization-Based Security)とは、ハードウェア仮想化技術を利用して、オペレーティングシステムの重要な部分を、ハイパーバイザーと呼ばれるソフトウェア層によって隔離された安全な環境で実行するセキュリティ機能です。 これにより、マルウェアや不正なソフトウェアによる攻撃からシステムコアを保護する効果があります。具体的には、セキュアブート、仮想化ベースのセキュリティ(VBS)、信頼できるプラットフォームモジュール(TPM)といった技術を統合することで、より強固なセキュリティを実現しています。従来のソフトウェアベースのセキュリティ対策では困難だった、高度な攻撃手法に対する防御力を高めることを目指しています。 VBSは、CPUの仮想化機能を必要とするため、対応するCPUを搭載したPCでなければ使用できません。 また、Windows Defenderなどのセキュリティソフトウェアと連携して機能します。

Windows 11 VBSの動作メカニズム

VBSは、CPUの仮想化機能を使って、仮想マシン(VM)を作成し、その中で重要なシステムコンポーネントを実行します。このVMは、ハイパーバイザーによってホストOSから隔離されているため、マルウェアが直接アクセスすることができません。 この隔離された環境で実行される重要なコンポーネントには、Credential GuardやDevice Guardなどがあります。 これらのコンポーネントは、ユーザーの認証情報やシステムポリシーを保護し、不正なアクセスや変更を防ぎます。

- ハイパーバイザーによる隔離: ホストOSとVBSのVMを完全に分離します。

- セキュアブートとの連携: システム起動時のセキュリティを強化し、不正なブートローダーの起動を防ぎます。

- 信頼できるプラットフォームモジュール(TPM)との連携: ハードウェアベースのセキュリティキーを使用して、システムの信頼性を高めます。

Credential Guardによる認証情報の保護

Credential Guardは、VBSを利用して、ユーザーのパスワードやドメイン資格情報を保護する機能です。 これらの情報は、セキュアな仮想環境内で暗号化され、保護されます。 従来の方法では、メモリ上でパスワードなどの機密情報が攻撃対象となりやすかったですが、Credential Guardによって、メモリ攻撃からこれらの情報を守ることが可能になります。

- 資格情報の暗号化: 仮想環境内で暗号化された資格情報を管理します。

- メモリ攻撃からの保護: 仮想環境への直接アクセスを防ぎ、メモリリーク攻撃などから資格情報を守ります。

- パススルー攻撃への対策: 悪意のあるドライバーなどによるパススルー攻撃への対策を提供します。

Device Guardによるデバイスとシステムの保護

Device Guardは、不正なソフトウェアやマルウェアの実行を防ぐための機能です。 VBSと連携することで、信頼できるコードのみを実行するようにシステムを制限します。 これにより、既知の脅威だけでなく、未知の脅威に対しても効果的な防御を提供します。特定のアプリケーションやドライバーの実行を許可または拒否するなど、詳細な制御も可能です。

- コードインテグリティ: 信頼できるコードのみを実行許可します。

- アプリケーション制御: 特定のアプリケーションの実行を制御します。

- ドライバー制限: 信頼できないドライバーの実行を制限します。

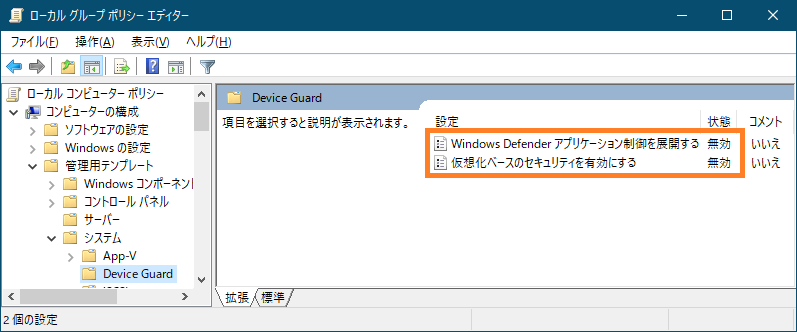

VBSの有効化と無効化

VBSは、BIOS設定やWindowsの設定で有効化または無効化できます。 ただし、VBSを無効化すると、セキュリティレベルが低下するため、特別な理由がない限りは有効化しておくことを推奨します。 無効化する場合には、セキュリティリスクを十分に理解する必要があります。 VBSを有効化するには、CPUの仮想化機能が有効になっていることを確認する必要があります。

- BIOS設定の確認: CPUの仮想化機能(Intel VT-x、AMD-Vなど)が有効になっているかを確認します。

- Windowsの設定: Windowsのセキュリティ設定でVBSの有効化/無効化を行います。

- 再起動が必要: 設定変更後にPCを再起動する必要があります。

VBSと他のセキュリティ機能との連携

VBSは、Windows DefenderやWindows Helloなどの他のセキュリティ機能と連携して動作します。これらの機能と組み合わせることで、より包括的なセキュリティ対策を実現することができます。 例えば、Windows Helloによる生体認証と組み合わせることで、さらに強固な認証を実現できます。 また、定期的なWindows Updateを行うことで、最新のセキュリティパッチを適用し、VBSの機能を維持することが重要です。

- Windows Defenderとの連携: マルウェア検知能力向上に貢献します。

- Windows Helloとの連携: 生体認証によるセキュリティ強化を実現します。

- 定期的な更新: 最新のセキュリティパッチを適用することで、セキュリティレベルを維持します。

VMwareで仮想化ベースのセキュリティを有効にするには?

VMware仮想化ベースセキュリティ有効化

VMwareで仮想化ベースのセキュリティ(仮想化ベースのセキュリティ、またはVBSと略されることもあります)を有効にする方法は、使用するVMware製品とゲストOSによって異なります。一般的には、BIOS/UEFI設定とゲストOSの設定の両方を調整する必要があります。

まず、ホストマシンのBIOS/UEFI設定で仮想化技術(Intel VT-xまたはAMD-V)を有効にする必要があります。これは、通常、BIOS/UEFI設定ユーティリティに入力し、仮想化関連の設定項目を探して有効化することで行います。具体的な手順はマザーボードメーカーによって異なりますので、マザーボードのマニュアルを参照してください。 この設定が正しく行われないと、VBSは機能しません。

次に、ゲストOS側での設定が必要です。これはゲストOSの種類によって大きく異なります。 Windowsの場合、通常はWindowsのHypervisor Platform機能を有効にする必要があります。これは、Windowsの機能のオン/オフで設定できます。 Linuxの場合、カーネルパラメータの設定や、特定のドライバーのインストールが必要となる場合があります。具体的な手順は、使用するLinuxディストリビューションによって異なります。 詳細は、各ディストリビューションのドキュメントを参照してください。

VMware WorkstationやVMware vSphereなどのハイパーバイザー側でも、VBSをサポートしている必要があります。サポートされているバージョンであることを確認し、必要なドライバや設定がされていることを確認してください。 VMware製品のドキュメントを確認することが重要です。

VMwareにおける仮想化ベースセキュリティの概要

VMwareにおける仮想化ベースのセキュリティは、CPUの仮想化技術を利用して、従来のセキュリティ対策では困難であった攻撃からシステムを保護する技術です。具体的には、仮想マシンモニタ(VMM)とゲストOSの間でセキュアな環境を作り出すことで、悪意のあるコードがゲストOSにアクセスすることを制限します。 これにより、マルウェアやルートキットからの攻撃をより効果的に防ぐことが期待できます。

- CPU仮想化技術の有効化が必須:Intel VT-x または AMD-V の有効化は、VBSを使用するための前提条件です。

- ハイパーバイザーのサポート確認: 使用しているVMware製品がVBSをサポートしているか確認する必要があります。

- ゲストOS側の設定が必要:Windowsの場合はHypervisor Platform、Linuxの場合はカーネルパラメータの設定など、ゲストOSごとに異なる設定が必要です。

BIOS/UEFI設定での仮想化技術の有効化

VMwareで仮想化ベースのセキュリティを有効にするためには、まずホストマシンのBIOS/UEFI設定で仮想化技術を有効にする必要があります。これは、システム起動時にBIOS/UEFI設定画面に入ることで行います。通常、DELキーやF2キー、F10キーなど、マザーボードによってキーが異なります。設定画面内では、"Virtualization Technology"、"Intel VT-x"、"AMD-V"といった項目を探し、有効化に設定します。 設定変更後、システムを再起動する必要があります。

- 起動時のBIOS/UEFI設定画面へのアクセス方法を確認: マザーボードのマニュアルを参照しましょう。

- 仮想化技術の項目を見つける: メニューを注意深く探してください。名称はマザーボードによって多少異なります。

- 有効化後、必ずシステムを再起動: 設定が反映されるためには再起動が必須です。

ゲストOSにおけるHypervisor Platformの有効化(Windowsの場合)

WindowsゲストOSで仮想化ベースのセキュリティを有効にするには、Hypervisor Platform機能を有効化する必要があります。これは、Windowsの設定アプリから行えます。 具体的には、Windowsの設定アプリを開き、「アプリと機能」→「プログラムと機能」→「Windowsの機能の有効化または無効化」を選択し、Hypervisor Platformにチェックを入れ、「OK」をクリックします。 システムの再起動が必要となる場合があります。

- Windowsの設定アプリを開く: 検索バーから「設定」と入力して開くことができます。

- 「アプリと機能」→「プログラムと機能」→「Windowsの機能の有効化または無効化」を選択: 手順に従って進みます。

- Hypervisor Platformにチェックを入れ、「OK」をクリック: そして、システムを再起動します。

LinuxゲストOSにおける仮想化ベースのセキュリティ設定

LinuxゲストOSでの設定は、ディストリビューションによって大きく異なります。一般的には、カーネルパラメータの設定や、特定のドライバーのインストールが必要となる可能性があります。 具体的な手順は、使用するLinuxディストリビューションのドキュメントを参照する必要があります。 適切なカーネルバージョンを使用しているかも確認しましょう。

- 使用するLinuxディストリビューションのドキュメントを参照: 公式ウェブサイトなどで検索しましょう。

- カーネルパラメータの設定が必要な場合があります: 必要なパラメータはディストリビューションによって異なります。

- 必要なドライバーのインストール: 場合によっては、追加のドライバーが必要となることがあります。

VMware製品のサポートとバージョン確認

VMwareで仮想化ベースのセキュリティを有効にするには、使用しているVMware製品がVBSをサポートしていることを確認する必要があります。 VMware Workstation Player、VMware vSphere、VMware Fusionなど、製品によってサポート状況が異なります。 また、最新のバージョンを使用しているかも確認しましょう。古いバージョンではVBSがサポートされていない可能性があります。 VMwareの公式ウェブサイトでサポート情報を確認してください。

- 使用しているVMware製品を確認する: VMware Workstation Player, vSphere, Fusionなど。

- VMwareの公式ウェブサイトでサポート情報を検索する: 製品名とバージョンを指定して検索しましょう。

- 必要であれば、VMware製品をアップデートする: 最新バージョンにアップデートすることで、VBSのサポートが追加される場合があります。

詳細情報

仮想化ベースのセキュリティとは何ですか?

仮想化ベースのセキュリティとは、仮想化技術を活用して、サーバやネットワークのセキュリティを強化する手法です。 従来のセキュリティ対策に加え、ハイパーバイザーなどの仮想化レイヤーでセキュリティ機能を実装することで、より堅牢なセキュリティを実現します。具体的には、仮想マシン間の分離、悪意のあるソフトウェアからの隔離、データの保護などが挙げられます。信頼性と効率性を高めるため、多くの企業で導入が進んでいます。

仮想化ベースのセキュリティのメリットは何ですか?

仮想化ベースのセキュリティのメリットは数多くあります。まず、物理的なハードウェアに依存しないため、柔軟性が高く、迅速な対応が可能です。また、コスト削減にも繋がり、複数の仮想マシンを一つの物理サーバで運用できるため、ハードウェアの購入費用を抑えられます。さらに、迅速なリカバリも可能です。仮想マシンは簡単にバックアップや複製ができ、障害発生時の復旧が容易になります。これらのメリットから、多くの企業がセキュリティ強化とコスト最適化を同時に実現できます。

仮想化ベースのセキュリティのリスクは何ですか?

仮想化ベースのセキュリティは非常に効果的ですが、ハイパーバイザー自体のセキュリティ脆弱性が全体のセキュリティレベルに影響を与えるリスクがあります。ハイパーバイザーが攻撃された場合、複数の仮想マシンが同時に被害を受ける可能性があるため、ハイパーバイザーのセキュリティパッチ適用や定期的なセキュリティ監査が不可欠です。また、仮想マシンの設定ミスや管理の不備も大きなリスクとなり得ます。適切なアクセス制御とセキュリティポリシーの策定が重要です。

仮想化ベースのセキュリティを導入する際に注意すべき点は?

仮想化ベースのセキュリティ導入にあたっては、適切な計画と設計が重要です。まず、導入目的を明確にし、必要なセキュリティ機能を洗い出す必要があります。そして、既存のセキュリティインフラとの整合性も考慮する必要があります。さらに、専門知識を持った担当者による運用管理が不可欠です。継続的な監視とアップデートによって、常に最新のセキュリティ状態を維持することが重要です。セキュリティ専門家への相談も有効な手段となります。